Bizalmas kockázatelemzés kriptográfiai álnevesítéssel

Létezhet-e a közigazgatásban olyan ellenőrzési rendszer, amelyben kiválaszthatók ellenőrzésre a potenciálisan kockázatos gazdálkodók anélkül, hogy az adataikat kezelő közigazgatási szervek megszegnék adatvédelmi kötelezettségüket? Például az Állami Számvevőszék dolgozhat-e tranzakciószintű adatokkal anélkül, hogy célhoz kötött vizsgálatot indítana? Jelenleg a válasz egyértelmű nem. A jövő azonban tartogat erre a dilemmára egy kriptográfiai megoldást.

A közszféra szervezeteinek rendkívüli körültekintéssel kell kiválasztaniuk ellenőrzési célpontjaikat. Az Állami Számvevőszék (ÁSZ) felelős a kormányzati és önkormányzati cégek ellenőrzéséért. Hagyományosan a számvevőszéki ellenőrök nyílt forrású adatok, például éves beszámolók és sajtóhírek alapján választják ki a cégeket, majd hivatalos ellenőrzést indítanak. A kritikus döntés a kezdeti kiválasztásban rejlik. Ha valamelyik céget nem választják ki, kicsi az esély arra, hogy az adatai eljutnak az ellenőrző hatósághoz.

Akadályok a jelenlegi gyakorlatban

Az ÁSZ felismerte a nyilvánosan elérhető vagy kutatással, egyedileg beszerezhető adatokra épülő kiválasztás korlátait. Ezért lehetőséget keresett a megbízható forrásokhoz történő hozzáférésre. Ezek alapján ugyanis olyan csalási mintákat lehet feltárni, amelyek láthatatlanok az elemi tranzakciós adatokat nélkülöző adatkészletekben.

A jelenlegi törvények azonban tiltják, hogy általános elemzés céljából teljes gazdasági szektorok vagy akár az egész nemzetgazdaság összes adótitkához hozzáférést biztosítsanak az adatkezelő szervezetek. Az olyan adatkezelők, mint a Nemzeti Adó- és Vámhivatal (NAV) és a Magyar Államkincstár, nem oszthatnak meg tömeges adatokat konkrét vizsgálati cél nélkül. Az adatkezelés akkor célhoz kötött, ha az ÁSZ egy konkrét céget már kiválasztott ellenőrzésre, vagy ha az ellenőrzéskor felvetődik, hogy egy adott gazdálkodó adatai relevánsak lehetnek.

Felmerülhet azonban a kérdés: miért ne végezhetnék el maguk az adatkezelők a kockázatelemzést? A válasz kézenfekvő: a gyakorlati és elméleti akadályok miatt. Az ÁSZ vonakodhatna attól, hogy nyilvánosságra hozza a célzott csalási mintákat. Különösen, mivel ő ellenőrzi ugyanezeket az adatkezelőket is. Ráadásul a hatékony csalásfelderítés gyakran több adatkezelő adatainak összekapcsolását igényli. Viszont az adatkezelők egyike sem fér hozzá az összes adathoz. Sem a NAV, sem az Államkincstár nem kezelheti egymás adatait azért, hogy elemzést végezzen az ÁSZ-nak. Így ezt a megközelítést el kell vetni.

A jelenlegi gyakorlat tehát nagymértékben nyilvános forrásból származó adatokra támaszkodik, és ez korlátozza a kockázatértékelés pontosságát. Melyek a gazdagabb és precízebb információforrások? Például az adóbevallások, a támogatási nyilvántartások és más tranzakciószintű adatok. Ezek léteznek ugyan a kormányzati adatbázisokban, de nem célhoz kötött felhasználásukat akadályozza a kötelező titoktartás.

Következésképpen úgy kell megtalálni a rengeteg adat segítségével azt, akit keresünk, hogy nem ismerhetjük a vizsgált gazdálkodó kilétét, amíg meg nem bizonyosodunk a kockázat meglétéről. Erre az álnevesítés jelent megoldást, amellyel garantálható valamennyi gazdálkodó kilétének titkossága.

Kriptográfiai álnevesítési keretrendszer

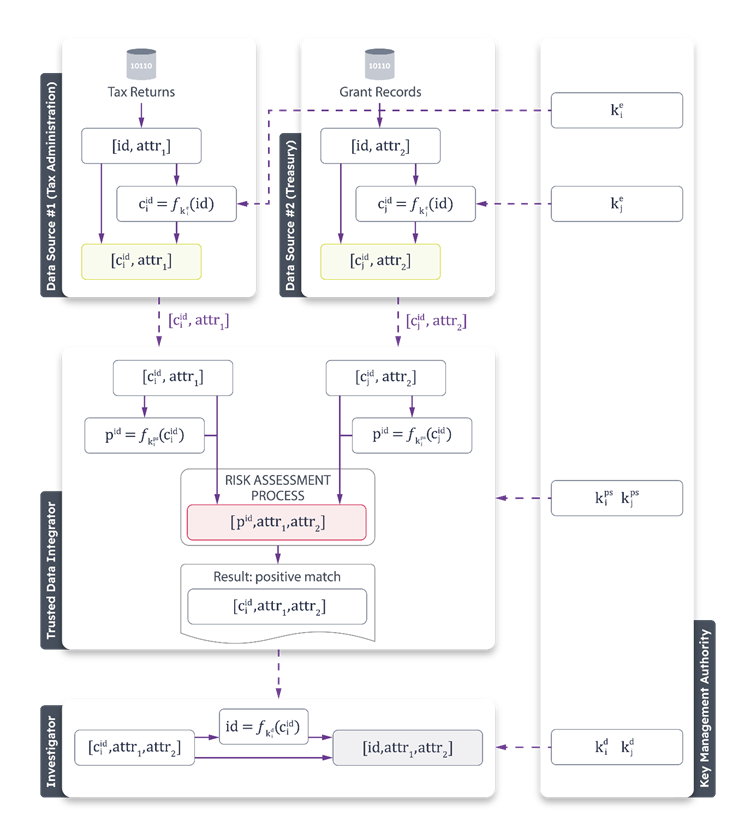

Egy úgynevezett kriptográfiai álnevesítési keretrendszer úgy képes biztosítani a hatékony kiválasztást a tökéletes adatvédelem mellett, hogy elkülöníti az adatkezelést az elemzéstől. A rendszer középpontjában két meghatározó funkció áll. Az egyik egy úgynevezett kulcskezelő hatóság (KMA), amely titkosító-álnevesítő kulcspárokat állít elő, a másik pedig a megbízható adatintegrátor (TDI), amely összesíti és elemzi az álnevesített adatokat. Kriptográfiai protokoll biztosítja, hogy az entitásazonosítók, mint amilyen például az adószám, mindaddig rejtve maradjanak, amíg fel nem merül a csalás megalapozott gyanúja. Ugyanakkor mindvégig fennmarad az elemzéshez nélkülözhetetlen logikai konzisztencia a különböző adatkezelőktől származó adatok között. Ez az álnevesítési keretrendszer megfelel az adatvédelmi követelményeknek, technikailag biztonságos, és működési szempontból skálázható megoldást kínál az ellenőrzést megelőző kockázatértékeléshez.

A teljes rendszer négy szereplőre épül:

- Adatforrások (DS): megbízható adatkezelők, például a Nemzeti Adó- és Vámhivatal (NAV) vagy a Magyar Államkincstár.

- Kulcskezelő hatóság (KMA): független entitás, amely kulcspárokat generál a titkosításhoz és az álnevesítéshez. A visszafejtési kulcs is előállítható, ha az elemzés eredménye szerint a célhoz kötött adatkezelés jogszerű. Magyarországon ezt a funkciót a DATRAK Digitális Adattranzakciós Központ Kft. hivatott ellátni.

- Megbízható adatintegrátor (TDI): Egy biztonságos adatfeldolgozó, amely nem képes visszafejteni az álnevesítést. Ez a szereplő futtatja a kockázatelemző algoritmust. Ez lehetne a Nemzeti Adatvagyon Ügynökség.

- Ellenőrző hatóság (IN): Törvényi kötelezettsége az entitások kiválasztáson alapuló ellenőrzése. Ez a szereplő határozza meg a kockázatkezelési algoritmust az adatintegrátor számára, és ő kapja meg a kockázatelemzés álnevesített eredményét. Ha az eredmény alapján megvannak a nyílt adatkezelés feltételei, visszafejtő kulcsot igényelhet a kulcskezelő hatóságtól. Ez a szereplő például az Állami Számvevőszék (ÁSZ).

Az álnevek kiszámítása

Az álnevek kiszámítása két szakaszban történik: DS a saját, egyedi és csak általa ismert titkosító kulcsával titkosítja az entitásazonosítókat, majd TDI a KMA által biztosított titkosító kulcsokkal leképezi azokat. Ez garantálja, hogy minden entitásazonosító egyetlen álnévhez tartozzon, függetlenül attól, hogy az adat több DS-től származik, miközben az alapazonosítók titokban maradnak. A keretrendszer lehetővé teszi, hogy az IN összesített kockázati mutatókat kapjon, és csak a kockázati devianciák észlelése után kérje az azonosítók visszafejtésére szolgáló kriptográfiai kulcsokat, illetve további adatokat.[1] Ez lehetővé teszi a proaktív ellenőrzést, teljes összhangban az adatvédelmi és titoktartási szabályokkal.

Álnevesített, de nem anonim adatkészlet

Az ideális beállítás egy központosított kockázatértékelő szolgáltatás, ahol az összes releváns adatot összegyűjtik anélkül, hogy az adatokat azonosítható entitásokhoz kapcsolnák. Ehhez logikailag egyetlen konténerben kell összekapcsolni egy cég összes attribútumát, anélkül, hogy tudnánk, melyik cégről van szó. Röviden, minden konténer egyetlen entitásról tartalmaz konzisztens adatokat, de maguk a konténerek egymástól megkülönböztethetetlenek. Ez egy álnevesített, de nem anonim adatkészletet eredményez. Míg a kapcsolat az adatelemek között megmarad, az identitás rejtve marad, kivéve, ha elegendő külső tudás áll rendelkezésre az újbóli azonosításhoz. Adatvédelmi szempontból minden adatkészlet entitásazonosítókból – például adószámok – és a hozzájuk kapcsolódó attribútumokból áll.

Többszereplős álnevesítési séma

Több adatforrás kiaknázására a többszereplős álnevesítési séma[2] szolgálhat. Minden adatforrás (DS) saját privát titkosítási kulcsával titkosítja az azonosítókat. A megbízható adatintegrátor (TDI) álnevekre képezi le ezeket a titkosított azonosítókat az álnevesítő kulcs segítségével. A kulcskezelő hatóság (KMA), mint független és „adatvak” szereplő, generálja az összes titkosítási és álnevesítő kulcspárt, illetve a törvény által megengedett esetekben a feloldó kulcsot. Az ellenőrző hatóság (IN) határozza meg a detektálandó kockázati feltételeket. Több adatforrás tárol érzékeny adatkészleteket, de csak akkor hozhatnak nyilvánosságra nyers adatokat, ha konkrét cégeket jelölt meg az ellenőrzési hatóság. Ez az eljárás biztosítja, hogy entitáshoz rendelt adat csak célhoz kötötten kerüljön az ellenőrző hatóság kezelésébe, de az összes releváns entitás adatai részt vegyenek a kockázatértékelésben. Rendkívül fontos, hogy az attribútumok önmagukban ne fedjék fel az entitások identitását, például nevek vagy adószámok nem maradhatnak a szöveges mezőkben. Az adatforrásoknak a TDI-hez történő továbbítás előtt meg kell tisztítaniuk ezeket a mezőket.

Nemzetközi kiterjesztés

Meggyőződésem, hogy ez a rendszer jó eséllyel hatékonyabbá teheti a munkánkat, és hozzájárulhat küldetésünk teljesítéséhez mindazokban az országokban, ahol a vázolt infrastruktúrát és az ehhez igazodó jogszabályi környezetet sikerül kialakítani. Bízom benne, hogy ezt vagy egy ehhez hasonló megoldást mielőbb alkalmazhat az Európai Unió tagállamainak közössége is.

A folyamat: adatfolyam és leképezések a bizalmas kockázatelemzéshez

[1] A visszafejtő kulcs igénylésének általános jogi szabályozása jelenleg még nem létezik Magyarországon, ezért jelenleg az Ellenőrző Hatóság csak két lépésben – ellenőrzés/ellenőrzés előkészítésének elrendelése a megismert anomália alapján, majd ennek alapján egyedi adatkérés az Adatforrástól – tud a nyílt adatokhoz hozzájutni.

[2] European Union Agency for Cybersecurity, Lauradoux, C., Limniotis, K., Hansen, M., Jensen, M. et al.: Datapseudonymisation – Advanced techniques and use cases – Technical analysis of cybersecurity measures in data protection and privacy, Drogkaris, P. and Bourka, A. (editors), European Union Agency for Cybersecurity, 2021, https://data.europa.eu/doi/10.2824/860099